在笔者历年撰写的调研文章和多次线上、线下反舞弊调查培训授课中,一直都强调这么一个观点——电子数据在反舞弊调查中的线索价值远大于证据价值。

这个论点是在大量调查和司法实践中得出的,在对于职务侵占罪、非国家工作人员受贿罪、挪用资金罪等典型职务犯罪的电子取证调查过程中,调查人员发现的文档(例如电子版的合同、清单等)、图片(例如聊天截图、转账记录截图等)往往仅限于局部或者片段的涉案线索,这些线索的作用体现在确定调查方向和间接印证上,比如截图中出现的银行账户信息,常被用作提供给公安机关调取资金流水的依据,而不是作为证明犯罪行为的直接证据。

但在侵犯商业秘密类的舞弊案件中,这个观点就并不那么正确了,电子数据调查获取的信息,既作为进一步调查的线索,也在司法机关最终的立案侦查、审查起诉和定罪量刑中作为证明犯罪行为的直接证据,因为电子数据本身就是犯罪行为的目标对象。

电子数据调查在侵犯商业秘密案件中,既要通过各种取证手段发现线索、还原犯罪过程、追查涉案嫌疑人的真实身份,又要同时将关键性信息第一时间进行证据固定,为后续司法进程提供“有效力”的直接证据,其操作的规范性和调查的技术性,十分考验调查团队和人员“法律+技术”的综合水平。

今天想和大家分享的就是一起商业秘密侵害案件的调查过程,调查人员通过对案情的细致研究,制定了合理有效的调查方案,在确保证据效力的基础上,稳步深入,依托专业技术能力,在电子数据深度分析中发现关键线索和直接证据,最终形成有效而完整的证据链,在案件侦破中发挥了决定性的作用。

鉴于犯罪手法和调查手段的敏感性,案件调查以流程性介绍为主,技术手段为辅,以期为调查人员提供拓展性的思路,在今后的调查中积累经验、举一反三,若有内容省略之处,还望见谅。

企业上市前夕,网上出现大量“黑料”新闻,内部员工邮箱收到抹黑造谣的匿名举报邮件

某民营企业经过多年发展,在即将迎来上市的重要时间节点,网上突然出现了多条抹黑企业的新闻,披露公司业务经营和核心技术等秘密信息,使企业运营收到严重干扰,并在行业圈内引发舆论热点。

此外,企业内部的部分员工还收到了匿名邮件,其主要内容为抹黑、捏造的不实信息,企图制造恐慌情绪,破坏企业内部稳定。

涉案信息初步分析

为此,公司联合相关法律和技术团队,对涉案信息进行了汇总和初查。

首先结合企业内部保密等级,对公开发布的新闻中的内容进行梳理,发现涉案文字和3张用手机拍摄的公司内网订单数据截图中的门店信息、库存信息、订单量、出货率等均为机密信息。

此前,公司对订单数据设置了权限管理和网络隔离,只有管理层员工通过公司内网才能访问,由此怀疑为公司内部管理层员工利用自身权限访问内网数据,进行查询操作,通过手机或其他便携设备拍摄后发布到网上,并有可能发给同行业竞争企业,涉嫌非法披露公司商业机密。然而,在订单截图中,发布者对信息查询者和查询时间等个人操作行为关联的信息做了“马赛克”处理,且图片本身EXIF(可交换图像文件格式,Exchangeable image file format,官方简称Exif,专门为数码相机照片设定,记录数码照片属性信息和拍摄数据)已被删除,无法从截图中获取信息查询者、图片编辑者的任何信息。

其次,对部分员工收到的匿名举报电子邮件开展调查,经初步分析,该封涉案电子邮件通过境外免费电子邮件服务商的平台发送,包含文字正文和1个word文档作为附件。

邮件头中除一个由看似“字母+数字”组合而成的发件地址可能包含某种规律性线索外,其他如发件人IP等重要线索均未发现,无法从邮件头追查发件人。而邮件附件word文档的“创建者”、“修改者”、“最后修改时间”、“修订次数”等元数据信息也均为空白。

综上可见,涉案人员具备极强的反侦查意识和一定的技术能力,既想通过网络造势,扩大影响,又妄图隐匿真身,策划一起“天衣无缝”般的“完美犯罪”。

指定调查策略,分步深入推动调查进程

在初查的基础上,调查人员制定了由面到点,分步深入的调查策略,按“服务器勘验和日志分析→缩小涉案人员范围→涉案文档分析→嫌疑人员个人计算机取证调查”的步骤,稳步推动调查进程。

(一)数据库内网服务器勘验和日志分析,缩小涉案人员范围

调查人员以网上泄露信息中的“订单号”、“门店ID”及系统查询等作为关键字,结合其他信息的时间线,对案发前3个月的数据库日志做了提取和分析。

由于公司在IT前期建设中充分考虑到了系统性风险和信息安全问题,在数据库服务器日志存留上做了多重保护,日志备份完整,对数据库访问者的信息记录也较为全面。经初步筛选,具有相应权限并在涉案时间段内做过查询操作的用户ID约20余个。

在此基础上,调查人员继续对该20余个用户ID的访问时间和数据查询量进行了数据分类汇总,随后发现,大部分ID均为正常工作时间访问内网数据,访问量也属平均水平。但有少数几个ID曾在周末、深夜等非常时段有过访问,少数ID查询量明显高出日常操作的正常值,留下批量查阅、下载数据的痕迹。

据此,调查人员将部分访问时间和查询量异常的3个ID列为重点涉案嫌疑人,并在勘验过程中提取了访问机密数据的时间、内网IP地址、所用计算机的MAC地址。

(二)涉案员工计算机数据分析,锁定涉案嫌疑人

在缩小范围、锁定3名涉案嫌疑人员后,调查人员依据公司规章制度,通过司法鉴定所对其电脑做了证据保全固定,对数据镜像继续开展涉密信息浏览记录和其他相关痕迹调查取证。

经过横向对比和数据分析,调查人员发现,某部门高管王某连续几周在休息日凌晨访问公司机密数据,且查询量远高于日常工作平均查询量,且王某使用的计算机中,网络浏览器历史记录曾被彻底清除,符合作案过程中避人耳目、异常访问,事后又抹除痕迹、销毁证据等多项嫌疑特征,最终锁定王某为嫌疑对象。

(三)改变调查策略,纵深挖掘的同时结合横向排查,获得奇效

由于王某的计算机浏览记录已被彻底清理,无法从历史记录中找到任何访问浏览公司数据库服务器上机密数据的相关记录,但正如刑事犯罪侦查学理论中所谓的“来过必留痕”,调查人员并没有放弃,而是立即调整策略,从其他方向开展工作,最终发现了王某在清理计算机日志记录过程中遗漏的地方。

其一是发现该电脑中曾安装的一款日常软件,为了优化用户体验,该软件会在后台“默默”地收集用户网络浏览信息,并将数据保存至其缓存cache.sqlite数据库文件中。在该缓存文件中,调查人员发现了王某在案发时间段内访问、查询数据库服务器上涉密信息的相关记录,其中甚至还详细记录了王某输入的查询条件,如门店ID、日期等,且这些浏览记录均与服务器勘验获得的日志记录完全一一对应。

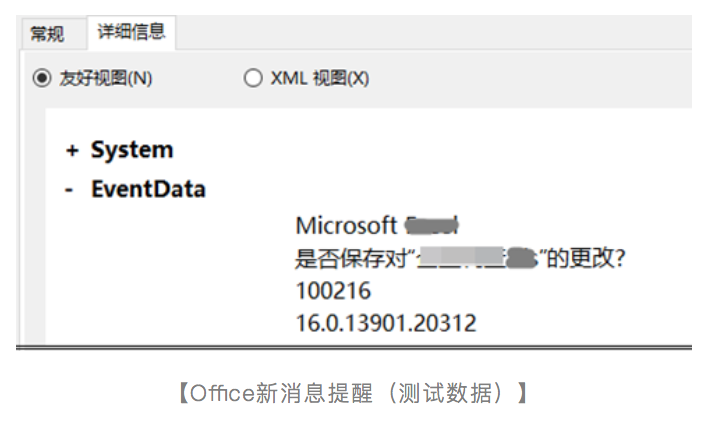

其二是系统事件日志,包含大量与文件编辑相关的信息,如文件名、文件编辑时间、相关文件操作等,即使文件数据已被删除,文件基本信息及修改记录还可以从事件日志中找到。调查人员在王某电脑中检出了一条案发时间段关于某文档编辑后是否保存更改的消息提醒,而该文档正是公司订单查询系统的默认文件名,由此直接证明王某曾在案发时间下载并修改订单数据。

(四)word文档隐藏关键证据直指涉案人员

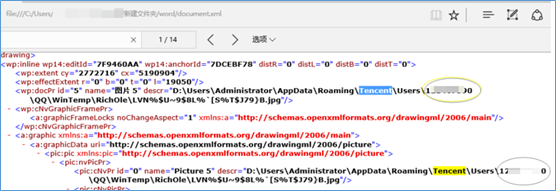

由于匿名举报邮件的附件word文档作者、修改者、时间等信息均被清除,调查人员继而对文档的二进制编码做了深度对比分析,随后发现该word文档中某张图片的代码包含了计算机中即时聊天工具的路径和用户ID,经后续排查和其他员工印证,该图片代码中的ID即为王某日常使用的账号。虽然该取证结果无法直接证明匿名邮件为王某所发,但仍间接证明邮件与王某存在必然关联。

至此,电子数据调查取证阶段任务基本完成。

在本案中,虽然涉案人员为逃避追查,层层设防,处处小心的抹除痕迹,销毁证据,但调查人员凭借长年积累的实战经验,将扎实的法证调查功底和过硬的技术能力有机结合,从千头万绪中迅速精准地把握了调查方向,牢牢锁定了线索和证据,在案件调查中发挥了至关重要的作用,也为后续司法机关的侦查办案提供了具有效力的证据材料。

作者:周晓鸣,胡翊嫄